在生成式 AI 爆发的今天,企业面临的核心矛盾是:如何将前沿大模型能力快速、安全、低成本地融入实际业务。传统开发模式下,一个简单的客服机器人可能需要数周编码调试;而基于 Dify,同样功能只需拖拽节点、配置参数,10 分钟即可上线。它究竟是如何做到的?是否真能开启低代码 AI 应用开发的新纪元?本文将深度解析。

一、Dify 的本质:AI 应用的全栈“操作系统”

Dify 不是单一工具,而是融合 Backend-as-a-Service(BaaS)与 LLMOps 理念的开源平台,目标是将 AI 应用开发从“手工作坊”升级为“标准化流水线”。其核心定位体现在三大能力:

-

可视化编排引擎

通过拖拽式工作流(Workflow)设计界面,用户可组合 LLM 调用、工具集成、条件分支等节点,构建复杂任务链。例如“用户输入→意图识别→知识库检索→生成回复→邮件通知”的全流程,无需编写胶水代码。 -

企业级 AI 基础设施

模型网关:统一接入 OpenAI、Claude、Llama3、通义千问等 200+ 模型,支持私有化部署;

数据管道:自动化处理 PDF/Word 等文档,构建向量知识库(RAG),减少模型幻觉;

安全合规:RBAC 权限控制、AES-256 加密、审计日志,满足 GDPR/HIPAA 要求。 -

持续优化体系

监控模型性能(延迟/错误率)、标注优质回答反馈至 Prompt,形成“开发-部署-迭代”闭环。

二、低代码实战:Dify 如何简化开发?

▶ 场景 1:构建企业知识库问答机器人

传统方式需开发:文档解析 → 向量入库 → 检索 API → 提示词工程 → 对话管理

Dify 方案:

上传 PDF/Word 文档,自动分块、向量化存储(支持 FAISS/Pinecone);

拖拽工作流:用户输入 → 知识库检索节点 → LLM 生成节点 → 输出;

配置 Prompt 模板:“请基于以下上下文回答:{{context}},问题:{{query}}”。

# 无需代码!通过界面配置 RAG 工作流

- 节点1:接收用户输入

- 节点2:从知识库检索相关片段

- 节点3:将片段注入 LLM 提示词

- 节点4:返回生成结果

▶ 场景 2:电商订单处理 Agent

传统痛点:需串联订单查询 API、库存检测、回复生成等多个系统

Dify 方案:

工具节点:调用订单系统 API(GET /orders/{id});

条件分支:若订单状态为“退货”,触发人工审批节点;

自动化回复:LLM 根据 API 返回数据生成客户通知。

某电商客户实践效果:开发周期从 3 周缩短至 2 天,错误率下降 90%。

三、关键能力拆解:为何能实现“低代码”?

-

预置组件开箱即用

-

工作流即代码

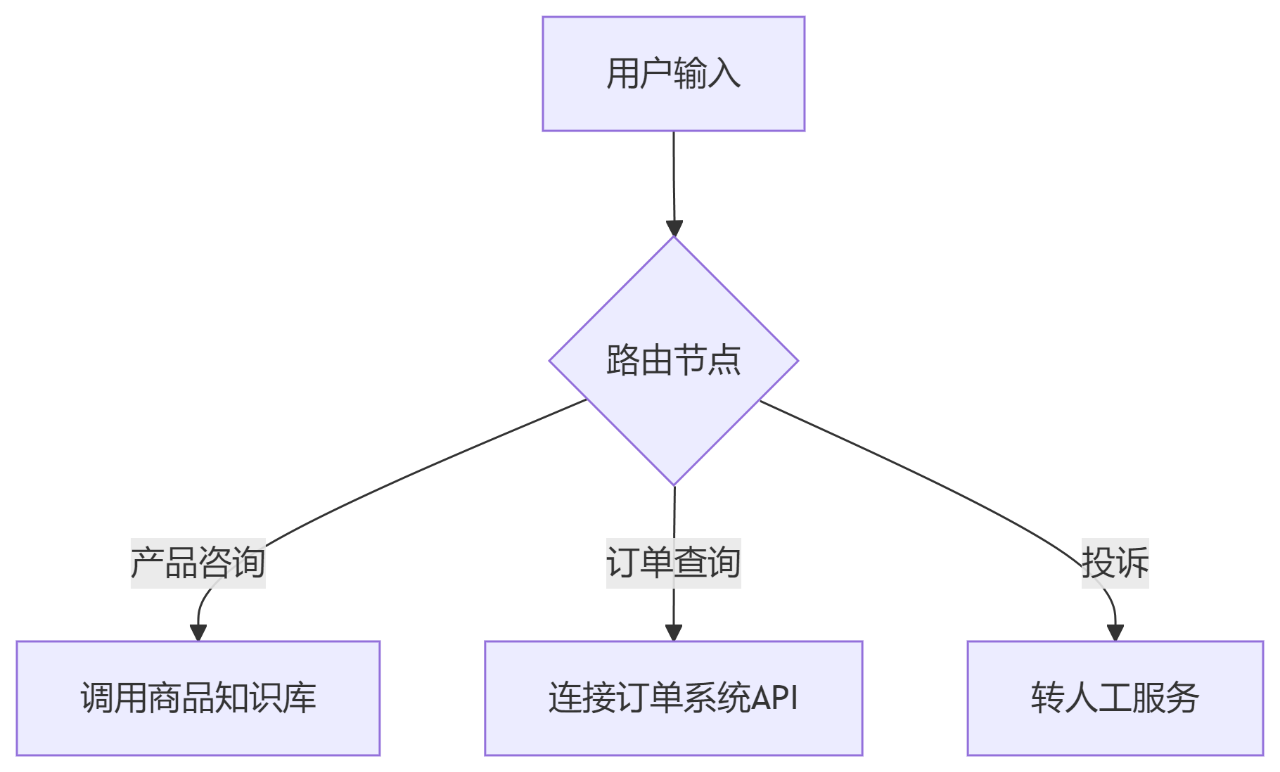

通过可视化界面生成底层执行逻辑,例如客服场景中的意图识别路由:

- 无缝衔接企业系统

API 集成:通过 RESTful 接口对接 CRM/ERP;

私有化部署:数据 100% 本地留存,支持 Kubernetes 集群。

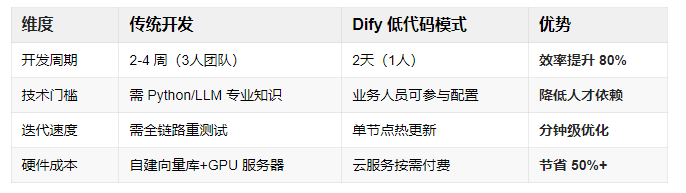

四、对比传统开发:效率与成本革命

某金融客户案例:风险评估流程从 3 天压缩至 2 小时,错误率下降 90%。

五、边界与挑战:Dify 并非万能

尽管优势显著,Dify 仍有适用边界:

高度定制算法:需自定义模型训练的场景(如医学影像识别)仍需编码实现;

超大规模并发:需结合 Celery 异步队列优化 10万+ QPS 任务;

复杂工具链:非标 API 需开发适配层(如 SOAP 转 REST)。

六、结论:低代码 AI 开发的时代已开启

Dify 通过 “可视化工作流 + 预置组件 + 企业级引擎” 的三重革新,证明低代码 AI 开发并非概念,而是落地现实:

✅ 对开发者:将精力从“调 API 写管道”转向业务逻辑设计;

✅ 对企业:在安全可控前提下,实现 AI 应用“周级上线、按需迭代”;

✅ 对生态:开源模式(GitHub Star 5.4 万)推动工具链持续进化。

正如某制造企业 CTO 所言:“过去 AI 是技术团队的‘奢侈品’,现在 Dify 让它成为业务部门的‘日用品’。” 当大模型成为新生产力,低代码正是打开规模化应用的钥匙。

Dify技术学习交流群

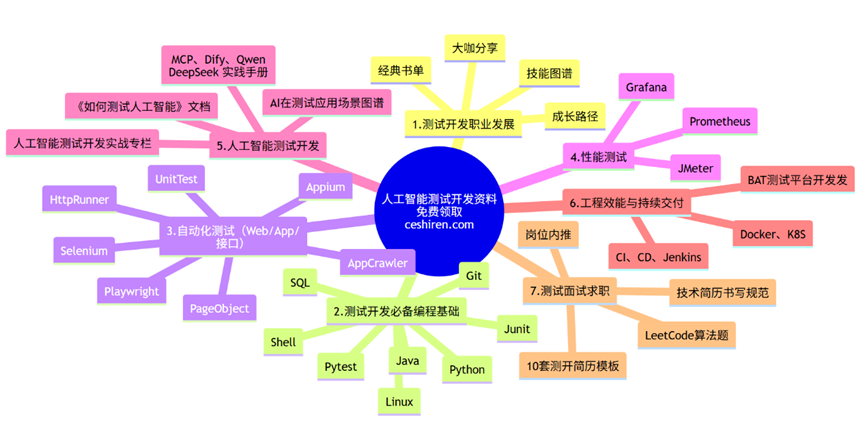

推荐学习

行业首个「知识图谱+测试开发」深度整合课程【人工智能测试开发训练营】,赠送智能体工具。提供企业级解决方案,人工智能的管理平台部署,实现智能化测试,落地大模型,实现从传统手工转向用AI和自动化来实现测试,提升效率和质量。